Einleitung

Leider zu oft hören IT-Sicherheitsexperten im deutschen Mittelstand Aussagen wie z. B. nachfolgende:

- „Bei mir ist sowieso nichts zu holen.“

- „Ich habe nichts zu verbergen.“

- „Bei mir ist alles sicher – ich habe einen Virenscanner.“

- „Da soll einer versuchen, bei uns reinzukommen – wir haben eine Firewall.“

Bedauerlicherweise lässt sich diese Liste fast beliebig fortführen.

Unser Rohstoff ist Know-how

Unser Wohlstand basiert weder auf hier vorhandenen Bodenschätzen noch auf billigen Arbeitskräften im reinen Fertigungsbereich. Unser Wohlstand wird von einem Rohstoff angetrieben, der in unseren Köpfen entsteht: Know-how

Als führende Industrienation müssen wir der Konkurrenz stets mindestens einen Schritt voraus sein. Das gestaltet sich zunehmend schwieriger, denn viele andere Nationen rücken wissensmäßig nach und der Abstand zu ihnen wird immer kleiner. Umso wichtiger ist es, unser Know-how weiter auszubauen und es mit allen Mitteln zu schützen.

TÜV SÜD – Honeynet-Projekt

Mehr als 60.000 Zugriffe auf eine virtuelle Infrastruktur verzeichnete TÜV SÜD in der achtmonatigen Laufzeit eines Honeynet-Projekts. Das Honeynet kombinierte reale Hardware und Software mit einer simulierten Umgebung eines kleineren Wasserwerks. Die Zugriffe erfolgten von Servern aus der ganzen Welt und teilweise unter verschleierten IP-Adressen. Mit dem Honeynet-Projekt hat TÜV SÜD den Nachweis erbracht, dass Infrastrukturen und Produktionsstätten gezielt ausgeforscht werden.

Die Industrie 4.0 stellt Unternehmen vor die Herausforderung, ihre Sicherheitsvorkehrungen grundsätzlich zu überdenken. Die zunehmende Digitalisierung und Vernetzung macht Infrastrukturen und Produktionsstätten anfälliger und schafft neue „Einfallstore“ für einen möglichen Missbrauch – von der Spionage bis zur Sabotage. Mit einem High-Interaction-Honeynet hat TÜV SÜD neue Erkenntnisse gewonnen, von denen Unternehmen aus unterschiedlichsten Branchen profitieren können.

„Ein Honeynet ist ein System, das Angreifer anlocken und die Analyse der Zugriffs- und Angriffsaktionen ermöglichen soll“, sagt Dr. Armin Pfoh, Vice President im Bereich Strategie & Innovation von TÜV SÜD. Für das aktuelle Projekt hatte TÜV SÜD ein Wasserwerk in einer deutschen Kleinstadt simuliert. „Zu diesem Zweck haben wir ein sogenanntes High-Interaction-Honeynet eingerichtet, das reale Hardware und Software mit einer simulierten Umgebung kombinierte“, erklärt Dr. Pfoh. Die Sicherheitsvorkehrungen entsprachen dem indusrieüblichen Niveau. Den praxisnahen Aufbau des Systems und die Sicherheitsvorkeh-rungen haben die TÜV SÜD-Experten zusammen mit Vertretern der Versorgungswirtschaft entwickelt und umgesetzt.

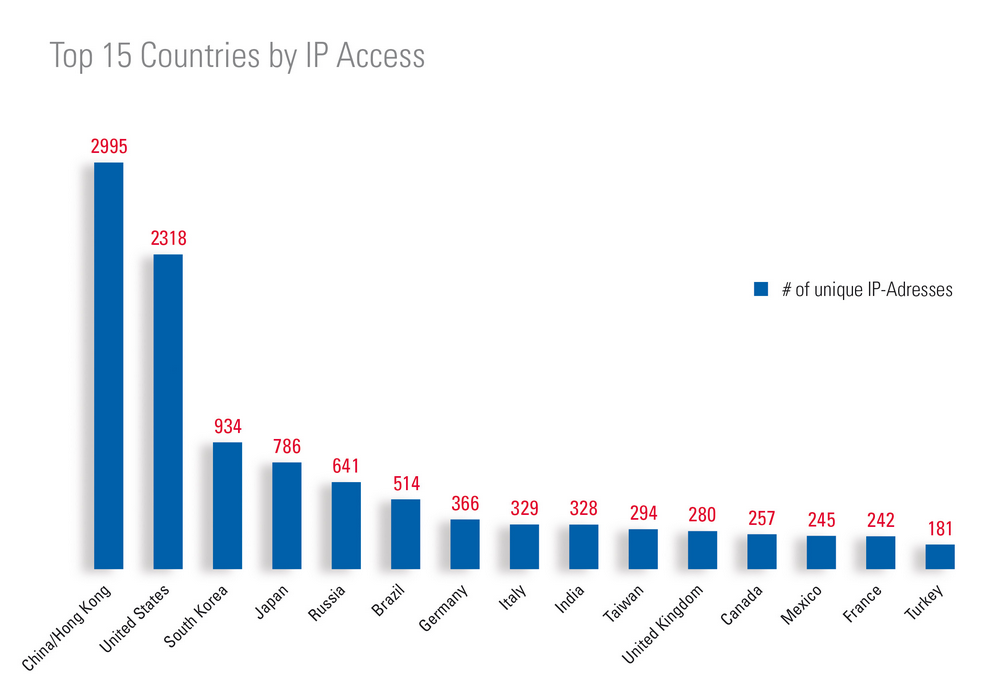

Das Honeynet war insgesamt acht Monate im Netz. Der erste Zugriff erfolgte fast zeitgleich mit dem „Scharfschalten“. Während der Laufzeit verzeichneten die TÜV SÜD-Experten über 60.000 Zugriffe aus mehr als 150 Ländern. „Damit konnten wir nachweisen, dass selbst eine relativ unbedeutende Infrastruktur im Netz wahrgenommen und ausgeforscht wird“, sagt Dr. Thomas Störtkuhl, Senior Security Experte und Teamleiter Industrial IT Security bei TÜV SÜD. Die Top-3-Zugriffsländer nach IP-Adresse waren China, die USA und Südkorea, wobei die IP-Adressen allerdings keine belastungsfähige Aussage über den tatsächlichen Standort des Zugreifenden ermöglichen. Zudem erfolgten die Zugriffe zum Teil über verdeckte bzw. verschleierte IP-Adressen.

Interessant war auch die Erkenntnis, dass die Zugriffe nicht nur über Standardprotokolle der Büro-IT, sondern auch über Industrieprotokolle wie Modbus TCP oder S7Comm erfolgten. „Die Zugriffe über Industrieprotokolle waren zwar deutlich seltener, kamen aber ebenfalls aus der ganzen Welt“, erklärt Dr. Störtkuhl. Damit ist für den Sicherheitsexperten klar, dass Lücken in der Sicherheitsarchitektur von Steuerungsanlagen entdeckt werden und dass die Systeme für einen möglichen Angriff anfällig sind. Das kann entweder ein genereller Angriff auf bestimmte Strukturen und Devices oder ein gezielter Angriff auf ein ausgewähltes System sein.

Deutliches Signal für Unternehmen

Die Ergebnisse des Honeynet-Projekts sind ein deutliches Warnsignal – nicht nur für die Betreiber von Infrastrukturen, sondern auch für produzierende Unternehmen. „Auch kleine oder unbekannte Firmen werden entdeckt oder gesehen, weil ständig Ausspäh-Aktionen im Internet laufen“, betont Dr. Thomas Störtkuhl. Damit können diese Firmen zu Opfern einer Angriffswelle werden, auch wenn sie nicht gezielt ausgesucht wurden. „Wenn Unternehmen durch Ausspäh-Aktionen erst einmal auf den Monitor von potenziellen Angreifern geraten sind“, so der Sicherheitsexperte, „wird dadurch auch ein gezielter Angriff zu einem späteren Zeitpunkt erleichtert.“ Das zeigen auch die Angriffsversuche auf das Honeynet von TÜV SÜD, die über unterschiedliche Protokolle erfolgten. Dabei handelte es sich zum einen um eine weltweite Denial-of-Service-Attacke und zum anderen um zwei gezielte Angriffsversuche über zwei unterschiedliche Industrieprotokolle.

Monitoring ist die Basis für die Entwicklung von Schutzmaßnahmen

Die wichtigsten Botschaften aus dem Honeynet-Projekt von TÜV SÜD: Infrastrukturen und Produktionsstätten werden kontinuierlich ausgeforscht. Das gilt selbst für ein relativ unbedeutendes Wasserwerk in einer deutschen Kleinstadt. Aus Zugriffen können Angriffe werden, die ein hohes Schadenspotenzial haben – von der Ausspähung von Betriebsgeheimnissen bis zur Sabotage einer kompletten Infrastruktur. Ohne die Anpassung ihrer Sicherheitsvorkehrungen fahren Unternehmen und Betreiber von Infrastrukturen ein hohes Risiko. Ein gezieltes Monitoring ist Voraussetzung dafür, dass Unternehmen ihre Gefährdungslage realistisch einschätzen und wirkungsvolle Schutzmaßnahmen entwickeln können. Nach den Erfahrungen aus dem Honeynet-Projekt muss das Monitoring zwingend auch Industrieprotokolle erfassen, weil potenzielle Angreifer diese Protokolle kennen und nutzen.

Anmerkung:

Den Originalbericht finden Sie auf der Seite des TÜV SÜD unter folgender Adresse:

http://www.tuev-sued.de/tuev-sued-konzern/presse/pressearchiv/potenzielle-angreifer-sind-ueberall

51 Milliarden EUR Schaden

Wie TÜV SÜD anhand einer bis Dato unbekannten und unbedeutsamen fiktiven Infrastruktur eindrucksvoll bewies, werden deutsche Unternehmen regelmäßig zur Zielscheibe von Wirtschaftsspionage und Datendiebstahl. Im Zuge zunehmender Digitalisierung steigt auch die Anzahl digitaler Angriffe auf die deutsche Industrie.

Der deutschen Wirtschaft entsteht so ein jährlicher Schaden von rund 51 Milliarden Euro, so eine Untersuchung des Branchenverbands Bitkom. Diese 51 Milliarden sind gewichtige Argumente, die Sicherheit in deutschen Unternehmen auf den aktuellen Stand zu bringen und zu halten.

Zielscheibe Mittelstand

Wie eingangs erwähnt, haben gerade Mittelständler und kleinere Unternehmen in Sachen Sicherheit Bedarf: Laut Bitkom nutzt nur ein Fünftel dieser Unternehmen (10 bis 99 Beschäftigte) komplexere Sicherheitsverfahren wie z. B. eine Zwei-Faktor-Authentifizierung oder biometrische Merkmale.

Ein Basisschutz ist zwar vorhanden, aber deutsche Unternehmen scheinen noch nicht erkannt zu haben, dass Sicherheit weitaus mehr als Virenscanner, Firewalls und passwortgeschützte Computer bedeutet. Dieser Basisschutz ist zwar als solide Grundlage einzustufen, es fehlt aber meist an der ganzheitlichen Absicherung. Das ist das Ergebnis einer Umfrage des Branchenverbands unter 1.047 Sicherheitsverantwortlichen.

„Die Schadsoftware wird immer komplexer und bleibt nicht selten unerkannt. Aber selbst wenn Unternehmen den Angriff bemerken, kann oftmals ein Datenverlust nicht mehr verhindert werden“, so Bitkom-Präsident Dieter Kempf.

Keine Angriffserkennung und Verschlüsselung

Über drei Viertel der deutschen Unternehmen verfügen über keine „Intrusion Detection“. Diese intelligenten Angriffserkennungssysteme bemerken verdächtige Aktivitäten und können sehr aufschlussreich für Unternehmen sein, um das aktuelle und künftige Sicherheitsrisiko einzuschätzen.

Aber auch Encryption ist in vielen Unternehmen noch ein Fremdwort. Zwar verschlüsseln 80 Prozent der Firmen hierzulande ihre Netzwerkverbindungen. Auf Festplatten hingegen liegen die Daten jedoch bei über der Hälfte der Befragten unverschlüsselt herum.

Dabei wären gerade diese Schritte eine einfach zu etablierende und wirksame Präventivmaßnahme: "Systeme zur Früherkennung von Angriffen, Sicherheitsvorkehrungen gegen Datendiebstahl und insbesondere die Verschlüsselung wichtiger Informationen machen es Angreifern deutlich schwerer", so Kempf weiter.

Und ganz hinten steht der Mensch

Selbstverständlich müssen in Deutschland sehr viele IT-Infrastrukturen auf den neuesten technischen Stand gebracht und ständig gewartet werden. Das ist unabdingbar, will man sein Know-how nicht leicht und verantwortungslos an die Konkurrenz aus der Hand geben. Aber wie sieht es mit dem Faktor Mensch aus?

Parallel zur technischen Aufrüstung stellt die stete Sensibilisierung Ihrer Mitarbeiter die zweite wichtige Säule in einem durchdachten und soliden Sicherheits-Gesamtkonzept dar. Der Faktor Mensch beginnt bereits in der Chefetage! Erst wenn auch in den Chefetagen Aussagen wie

- „Bei mir ist sowieso nichts zu holen.“

- „Ich habe nichts zu verbergen.“

- „Bei mir ist alles sicher – ich habe einen Virenscanner.“

- „Da soll einer versuchen, bei uns reinzukommen – wir haben eine Firewall.“

der Vergangenheit angehören und sich die Erkenntnis durchsetz, dass Sicherheit im gesamten IT-Umfeld unabdingbar ist, ist der erste Schritt in Richtung Schutz des eigenen Know-how getan.

Kommen Sie auf uns zu – wir beraten Sie gerne und erstellen zusammen mit Ihnen das für Sie passende Sicherheitskonzept.