Nicht ohne ein bisschen Stolz möchten wir Ihnen mitteilen, dass wir durch Schulungen und anderen Fortbildungsmaßnahmen den Status „Securepoint Gold Partner“ erlangt haben.

Neben unserer Expertise profitieren Sie zusätzlich von unserem direkten Draht zur Herstellerfirma Securepoint, was gerade in Sachen IT-Sicherheit von extrem großem Vorteil ist.

Denken Sie immer daran, dass Internet-Kriminelle 24 Stunden am Tag unterwegs sind. Sie machen keinen Lärm, man sieht und riecht sie nicht und wenn man sie doch wahrnimmt, ist es in aller Regel bereits zu spät. Worauf warten Sie noch? Wissen Sie, ob Ihr Netzwerk ausreichend geschützt ist – von außen wie auch von innen?

Lassen Sie sich von Experten beraten. Alles andere ist einfach zu teuer und gefährlich.

Weiterlesen: 08.2016 – isential gmbh ist »Securepoint Certified Partner Gold Level«

Einleitung

Das Internet, so wie es einst erfunden und implementiert wurde, basiert auf leistungsfähigen Übertragungsprotokollen, die für eine robuste Nachrichtenübermittlung sorgen. Allerdings kümmerte es sich wenig bis gar nicht um die Sicherheit der zu übertragenden Daten – die Information wird unverschlüsselt übertragen, so dass diese vor dem Blick Fremder in keiner Weise geschützt ist.

Das geht sogar noch weiter: Die über das Internet übertragene Information kann nicht nur von fremden Augen mitgelesen, sondern auch verändert werden. Ein Horrorszenario in unser heutigen Zeit!

Was dies für den Standort Deutschland bedeutet, ist mittlerweile jedem klar und es bedarf daher keines weiteren Kommentars.

Welche Lösungsansätze gibt es, unser geistiges Eigentum und geschäftliche Interna bzw. Geheimnisse vor der Neugier Fremder und Cyberkrimineller zu schützen?

Verschlüsselung

Das Zauberwort heißt „Verschlüsselung“. Ohne auf die sehr komplizierte Grundlage der Verschlüsselung eingehen zu wollen, kann beim heutigen Stand der Technik behauptet werden, dass moderne Verschlüsselungsverfahren sicher sind – diese werden zudem ständig weiterentwickelt, so dass sie uns auch zukünftig begleiten und helfen werden, unsere Daten zu schützen.

- Authentizität

- Integrität

- Vertraulichkeit

Das haben auch die „Großen“ in der Internetbranche begriffen (Google, Telekom usw.) und so werben diese für den Einsatz der auf Verschlüsselung basierenden Techniken im Internet.

Seit über zwei Jahren bevorzugt Google Seiten, die über das verschlüsselte Protokoll „HTTPS“ ausgeliefert werden.

Weiterlesen: 07.2016 – Sicheres Internet und E-Mail durch Verschlüsselung?

Zusammen mit unserer Partnerfirma der Securepoint GmbH laden wir Sie zum kostenlosen Informationsabend

"Save Your E-Mail" in unseren Firmenräumlichkeiten in Trossingen ein.

Herr Kopinski von der Firma Securepoint wird Ihnen in gemütlicher Atmosphäre das leistungsfähige Archivierungssystem seines Hauses eingehend vorstellen. Nach der Vorstellung steht Ihnen Herr Kopinski für die Beantwortung Ihrer Fragen gerne zur Verfügung.

Wie Sie bereits schon wissen, verlangt das Finanzamt eine revisionssichere Archivierung von E-Mails und anderen steuerrelevanten Dokumenten, so dass schnelles Handeln gefordert ist. Darüber hinaus schützt diese Archivierungslösung Ihre Daten effektiv vor Verschlüsselungsviren und -trojanern. Durch ihre ausgefeilte und einfache Suche finden Sie im Handumdrehen Ihre E-Mails und Dokumente. Keine Nachricht geht mehr verloren.

TeilnahmebestätigungFür eine kurze Teilnahmebestätigung wären wir Ihnen sehr dankbar. Einfach telefonisch, per Fax oder E-Mail: T: +49 7425 9525900 Wir freuen uns auf Ihren Besuch. |

|

3. Mai 2016 um 16 Uhr isential gmbh +49 7425 9525900 Diese E-Mail-Adresse ist vor Spambots geschützt! Zur Anzeige muss JavaScript eingeschaltet sein!

|

Einleitung

Leider zu oft hören IT-Sicherheitsexperten im deutschen Mittelstand Aussagen wie z. B. nachfolgende:

- „Bei mir ist sowieso nichts zu holen.“

- „Ich habe nichts zu verbergen.“

- „Bei mir ist alles sicher – ich habe einen Virenscanner.“

- „Da soll einer versuchen, bei uns reinzukommen – wir haben eine Firewall.“

Bedauerlicherweise lässt sich diese Liste fast beliebig fortführen.

Unser Rohstoff ist Know-how

Unser Wohlstand basiert weder auf hier vorhandenen Bodenschätzen noch auf billigen Arbeitskräften im reinen Fertigungsbereich. Unser Wohlstand wird von einem Rohstoff angetrieben, der in unseren Köpfen entsteht: Know-how

Als führende Industrienation müssen wir der Konkurrenz stets mindestens einen Schritt voraus sein. Das gestaltet sich zunehmend schwieriger, denn viele andere Nationen rücken wissensmäßig nach und der Abstand zu ihnen wird immer kleiner. Umso wichtiger ist es, unser Know-how weiter auszubauen und es mit allen Mitteln zu schützen.

TÜV SÜD – Honeynet-Projekt

Mehr als 60.000 Zugriffe auf eine virtuelle Infrastruktur verzeichnete TÜV SÜD in der achtmonatigen Laufzeit eines Honeynet-Projekts. Das Honeynet kombinierte reale Hardware und Software mit einer simulierten Umgebung eines kleineren Wasserwerks. Die Zugriffe erfolgten von Servern aus der ganzen Welt und teilweise unter verschleierten IP-Adressen. Mit dem Honeynet-Projekt hat TÜV SÜD den Nachweis erbracht, dass Infrastrukturen und Produktionsstätten gezielt ausgeforscht werden.

Weiterlesen: 11.2015 – Potentielle Angreifer sind überall. Wie gut sind Sie geschützt?

Drucken, mailen, archivieren

ISEprint

Mit diesem Informationsblatt möchten wir Ihnen ISEprint, das Druck- und Anzeigemodul von ISEntial, vorstellen. Dieses leistungsfähige Modul kann viel mehr als nur Dokumente drucken bzw. auf dem Bildschirm anzeigen.

Alles PDF

ISEprint setzt konsequent auf dem weltweit anerkannten Standard „Portable Document Format“ – des weiteren PDF – auf. Mit einer einzigen Ausnahme, die im weiteren Verlauf ebenfalls vorgestellt wird, verwendet ISEprint bei allen zum Druck und zur Anzeige erstellten Dokumenten PDF.

Durch die Verwendung von PDF eröffnen sich vielfältige Möglichkeiten, die im Verlauf dieses Informationsblattes kurz vorgestellt werden. Austausch und Archivierung von Dokumenten dürften in diesem Zusammenhang einige der wichtigsten Gewinne bei der Nutzung dieses Formates sein.

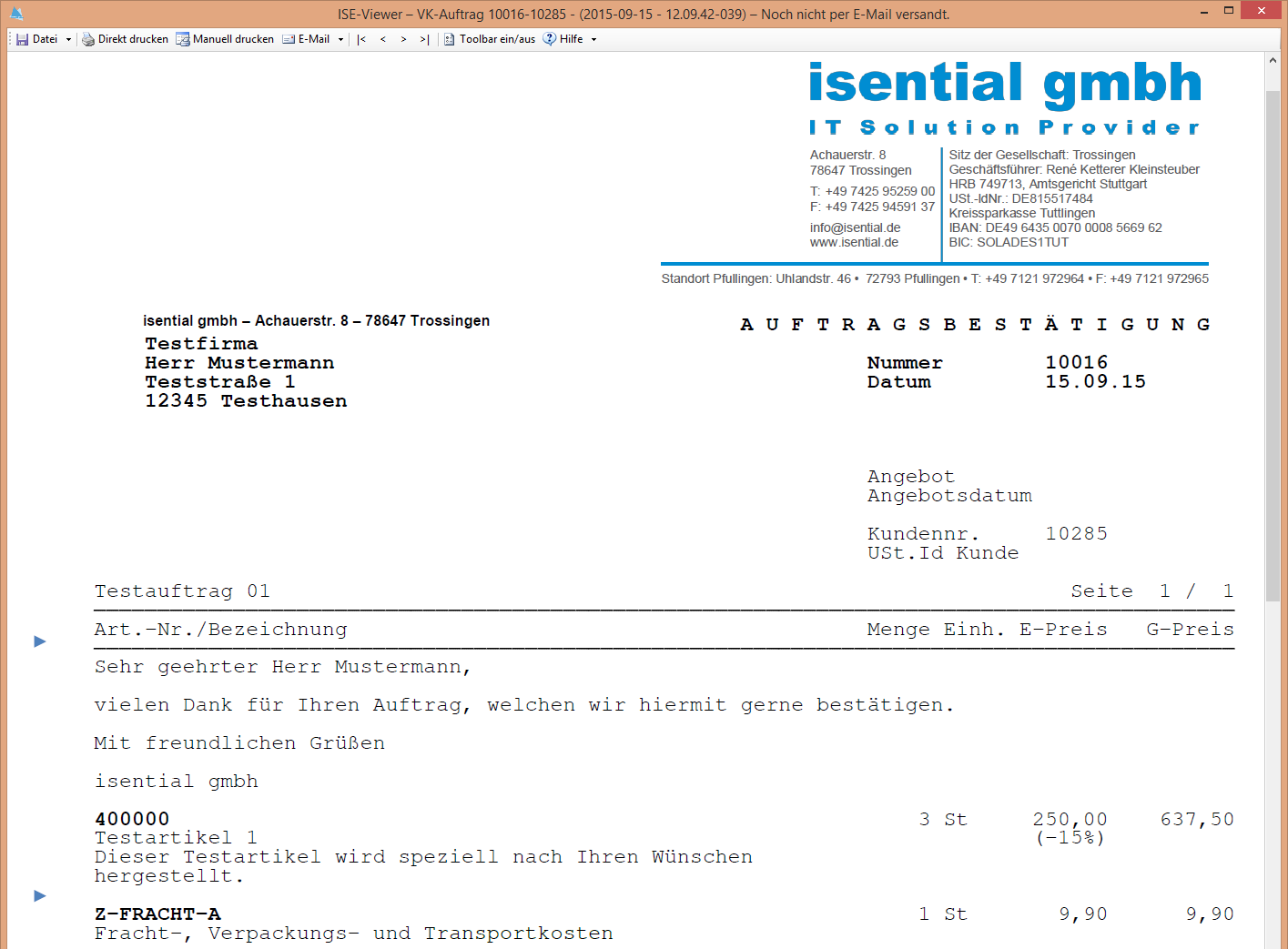

Nachstehend sehen Sie einen Ausschnitt einer Auftragsbestätigung innerhalb von ISEprint:

Menüeinträge

Weiterlesen: 09.2015 – ISEprint – das leistungsfähige Drucksystem von ISEntial

Lokale Plattform für den Handel

Die Softwareschmiede "isential" will einen virtuellen Marktplatz für Trossingen entwickeln

Weiterlesen: 07.2015 – Zeitungsbericht vom 9. Juli in der Neckarquelle

Administratoren von IT-Infrastrukturen müssen vorbereitet sein.

BYOD

Die Abkürzung BYOD steht für „Bring Your Own Device“. Sie bezeichnet die Integration von privaten mobilen Endgeräten wie Laptops, Tablets oder Smartphones in die Netzwerke von Unternehmen, Schulen, Universitäten und anderen Institutionen.

Administratoren von IT-Infrastrukturen müssen vorbereitet sein.

Die Europäische Union arbeitet an einer neuen Datenschutz-Grundverordnung. Der bisherige Entwurf betrifft u. a. Unternehmen, die BYOD zulassen. Dabei fallen die Strafen bei Verstößen außerordentlich aus: Bis zu 100 Millionen EUR oder zwei Prozent des weltweiten Jahresumsatzes. Das zwingt Administratoren von IT-Infrastrukturen, sich schon heute gut vorzubereiten.

Pflichten der Unternehmen

Die Datenschutz-Grundverordnung der EU befindet sich zwar noch im Entwurfsstadium. Falls der Entwurf in diesem Umfang verabschiedet werden sollte, würden Unternehmen weitreichende Pflichten auferlegt werden:

Weiterlesen: 04.2015 – EU-Datenschutz erhöht kräftig Anforderungen an BYOD

ISEntial

ISEntial

ISEntial ist ein ERP-System, welches in enger Zusammenarbeit mit Kunden seit Anfang der 90er Jahre ständig weiterentwickelt wird. ISEntial ist der ideale Begleiter in allen Unternehmensprozessen – von der Planung über den Einkauf, die Produktion, die Qualitätssicherung, den Verkauf, die Finanzbuchhaltung bis hin zum Post-Sales-Geschäft, finden Sie in ISEntial ein effizientes und mächtiges Werkzeug, welches Ihnen einen eindeutigen Vorsprung gegenüber dem Wettbewerb verschafft.

Wenn Ihnen SAP®, Dynamics®, Oracle® und ähnliche Systeme als zu teuer, kompliziert, schwerfällig oder langsam erscheinen, dann haben Sie mit ISEntial die richtige Lösung.

E-Shop-Software OXID

![]() OXID ist eines der führenden E-Shop-Systeme weltweit. Die aus Freiburg stammende Software hat sich in den letzten Jahren zur treibenden Kraft im E-Shop-Bereich entwickelt und deckt mit ihrem mehrstufigen Konzept das gesamte Leistungsspektrum von kleinen, mittelständischen bis hin zu großen Unternehmen ab.

OXID ist eines der führenden E-Shop-Systeme weltweit. Die aus Freiburg stammende Software hat sich in den letzten Jahren zur treibenden Kraft im E-Shop-Bereich entwickelt und deckt mit ihrem mehrstufigen Konzept das gesamte Leistungsspektrum von kleinen, mittelständischen bis hin zu großen Unternehmen ab.

Dank der sogenannten Community Edition, die als Open-Source-Version des Shopsystems kostenlos angeboten wird, hat sich eine internationale Gemeinschaft entwickelt, die sich aktiv an der Weiterentwicklung und Erweiterungen des gesamten Systems beteiligt

Bedingt durch die Freiburger Herkunft der Entwicklermannschaft ist das E-Shopsystem u. a. hervorragend auf die Ansprüche des deutschen Marktes ausgerichtet. Das wirkt sich zum Beispiel bei der Erfüllung vieler rechtlicher Voraussetzungen aus. Darüber hinaus wird sehr viel Wert darauf gelegt, Qualitätsstandards einzuhalten – das zeigt sich u. a. in der vollständigen Zertifizierung durch den führenden Dienstleister für Bewertungen von E-Shops „Trusted Shops“. Das bedeutet, dass die E-Shop-Software in Bezug auf die Struktur, die Prozesse und die angebotenen Texte standardmäßig den Qualitätskrite-rien von Trusted Shops entspricht, ohne dass hierfür Drittanbieter eingeschaltet werden müssen.

E-Shop-Integration von OXID in ISEntial

ISEntial verfügt heute bereits über Schnittstellen zu E-Shop-Systemen in unterschiedlichen Ausbaustu-fen und Ausprägungen. Auch neue Schnittstellen sind jederzeit implementierbar. Die E-Shop-Integration von OXID geht allerdings einen großen Schritt weiter.

Heute bringt fast jeder Mitarbeiter eigene Geräte – meist ohne Genehmigung – ins Unternehmen. Dazu zählen Smartphones, Tabletts, Notebooks usw. Meistens nutzen diese Geräte die vorhandene Unternehmensinfrastruktur, indem sie sich des Firmennetzes bedienen. Darüber hinaus werden nicht nur auf den von den Mitarbeitern mitgebrachten Geräten fremde Programme genutzt, sondern auch lokal auf den Firmenrechnern. Das stellt für IT-Abteilungen ein enormes Problem dar, denn was offiziell nicht vorhanden ist, kann weder verwaltet, noch überwacht werden.

Allein mit dem normalen Betrieb und die Pflege der IT-Infrastruktur haben die IT-Abteilungen genug zu tun – und nun müssen diese sich zunehmend mit der sogenannten Schatten-IT auseinandersetzen. Das Modewort „BYOD“ (Bring Your Own Device – zu Deutsch: Bringe dein eigenes Gerät mit) macht dabei die Runde.

Was ist „BYOD“?

Was ist „BYOD“?

Das ist die Bezeichnung dafür, private mobile Endgeräte wie Laptops, Tablets oder Smartphones in die Netzwerke von Unternehmen, Schulen, Universitäten und anderen Institutionen zu integrieren.

Risiken

BYOD stellt ein hohes Risiko dar, denn es führt zu einem unkontrollierten Wildwuchs in der IT-Landschaft eines Unternehmens, der ohne geeignete Maßnahmen der IT-Verantwortlichen den Unternehmen verborgen bleibt. Dieser Wildwuchs ist für IT Abteilungen ein wahrhaftiges Schattengewächs, das mit dem Schlagwort „Schatten-IT“ belegt wird. Darunter fällt der Einsatz ungenehmigter IT-Produkte und Dienste: Der Informatikprofessor der Hochschule Konstanz, Christopher Rentrop, drückte das in einem Fachvortrag folgendermaßen aus: »Schatten-IT sind alle Anwendungen, die ohne die IT beschafft und nicht im Rahmen von IT-Service-Management (ITSM) betrieben werden.«

Mit BYOD steigt die Komplexität und damit der Betriebsaufwand der IT-Infrastruktur im Unternehmen und führt zu erhöhten Sicherheitsrisiken.

Industriespionage gehört zu den Kriminalzweigen mit stark wachsenden Zuwachsraten. Dabei stehen nicht nur die „Großen“ im Focus der Wirtschaftskriminellen, sondern zunehmend kleine und mittelständische Unternehmen.

Datendiebe zielen darauf ab, Informationen aller Art zu stehlen, um sich somit Wettbewerbsvorteile zu verschaffen. Dabei wird ein Großteil der Angriffe auf Unternehmenswissen mit Hilfe von sogenannten „Social-Engineering-Techniken“ durchgeführt.

Social-Engineering

Social-Engineering beschreibt das Sammeln von Teilinformationen, welche in aller Regel durch das Ausnutzen normaler menschlicher Stärken und Schwächen sowohl im privaten als auch im beruflichen Alltag von Mitarbeitern erlangt werden. Diese Teilinformationen werden mit steigender „Informationsgewinnung“ nach und nach wie ein Puzzle zu einem Ganzen zusammengeführt.

Social-Engineering beschreibt das Sammeln von Teilinformationen, welche in aller Regel durch das Ausnutzen normaler menschlicher Stärken und Schwächen sowohl im privaten als auch im beruflichen Alltag von Mitarbeitern erlangt werden. Diese Teilinformationen werden mit steigender „Informationsgewinnung“ nach und nach wie ein Puzzle zu einem Ganzen zusammengeführt.

Ungefähr 25% der Unternehmen sind davon betroffen, meist ohne dass diese es bemerken. Wie kann man sich aber davor schützen?

Der Mensch als Risikofaktor

Social-Engineering gefährdet seit vielen Jahren weltweit existenzwichtiges unternehmerisches Wissenskapital. Die verwendeten Methoden gehören zu den perfidesten Spionagetechniken, denn diese haben als Hauptangriffspunkt Menschen, deren Stärken und Schwächen hemmungslos ausgenutzt werden. Social-Engineering greift nicht nur Unternehmensmitarbeiter an, sondern auch deren privates Umfeld (Familien-, Freundes- und Bekanntenkreis).

Skrupellos ausgenutzt werden menschliche Eigenschaften wie z. B. Hilfsbereitschaft, Dankbarkeit, Einsamkeit, Autoritätsdenken, Unsicherheit, Bequemlichkeit, Stolz, Angst vor Konflikten, Kontaktbedürfnis usw. Dabei laufen viele Angriffe über ahnungslose Dritte.

Mitarbeiter bemerken diese Methodik meist nicht – unternehmensinterne Vorschriften und Verhaltensregeln bieten in diesen Fällen kaum bis gar keine Unterstützung, da der Informationsabgriff außerhalb des direkten Schutzbereiches des Unternehmens stattfindet.

Die Angriffsziele sind vielfältig. Meist jedoch geht es darum, gezielt Firmeninterna zu erlangen, um sich Wettbewerbsvorteile zu verschaffen. Auch Sabotage kann dabei ein Ziel sein, um dem Wettbewerber Schaden zuzufügen. Dabei versuchen Wirtschaftskriminelle durch Informationsklau sich einen Weg zu Firmennetzwerken zu verschaffen: Benutzernamen, Passwörter, Kontakte, E-Mail-Verkehr, Baupläne, Preislisten, Verträge, Verhandlungsprotokolle usw. sind beliebte Puzzlebausteine, die einerseits direkte Informationen des Wettbewerbers liefern und anderseits den Weg zum Firmennetzwerk ebnen.

Soziale Netzwerke, Kontaktbörsen, Foren, Firmenwebseiten und andere allgemein zugängliche Informationspools sind für Kriminelle eine dankbare Informationsquelle, um sich auf ihre Opfer vorzubereiten. Nicht selten werden bereits hier die ersten Kontakte mit den ahnungslosen Opfern geknüpft.

Auch Anrufe im Unternehmen gehören zu diesen Vorbereitungen. Sie haben allerdings noch nicht die direkte Nachrichtenbeschaffung zum Ziel, sondern sie zielen auf die Erlangung ergänzender Informationen. Scheinbar beiläufig und belanglos erscheinende Informationen werden später wie ein Puzzle zusammengefügt.

Einige Fakten der Industriespionage

Ungefähr jedes dritte bis vierte Unternehmen in Europa ist von Industriespionage bedroht. Dabei handelt es sich um Unternehmen aller Größen, die ein oder mehrmals pro Jahr professionell durch Industriespionage angegriffen werden. Der geschätzte Gesamtschaden liegt in mehrstelliger Milliardenhöhe. Der damalige Bundesinnenminister Hans-Peter Friedrich hat 2013 den Schaden durch Industriespionage auf etwa 50 Milliarden Euro geschätzt.

Weiterlesen: 11.2014 – Industriespionage – Jeden kann es treffen.